- Автор Jason Gerald gerald@how-what-advice.com.

- Public 2024-01-02 02:54.

- Последнее изменение 2025-06-01 06:07.

Вы беспокоитесь о безопасности своей или чужой сети? Одна из основ сетевой безопасности - убедиться, что ваш маршрутизатор защищен от злоумышленников. Одним из основных инструментов, которые можно использовать для его защиты, является Nmap или Network Mapper. Эта программа просканирует цель и сообщит об открытых и закрытых портах. Эксперты по сетевой безопасности используют эту программу для проверки сетевой безопасности. Чтобы узнать, как использовать программу, прочтите эту статью на wikiHow.

Шаг

Метод 1 из 2: Использование Zenmap

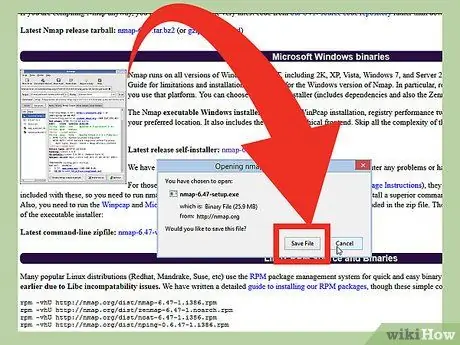

Шаг 1. Загрузите установочный файл Nmap

Этот файл (файл) можно бесплатно получить на сайте разработчика Nmap. Рекомендуется загружать установочный файл Nmap напрямую с веб-сайта разработчика, чтобы избежать вирусов или поддельных файлов. Скачанный установочный файл Nmap содержит приложение Zenmap. Zenmap - это графический интерфейс для Nmap, который помогает начинающим пользователям сканировать свои компьютеры без необходимости изучать командную строку.

Программа Zenmap доступна для операционных систем Windows, Linux и Mac OS X. Вы можете найти все установочные файлы для всех операционных систем на веб-сайте Nmap

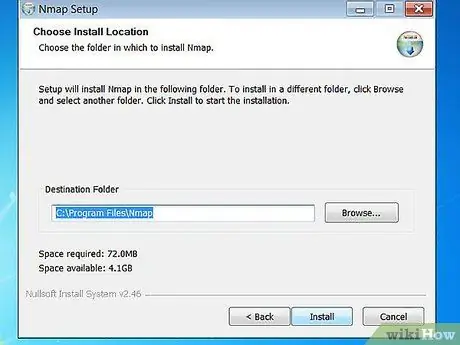

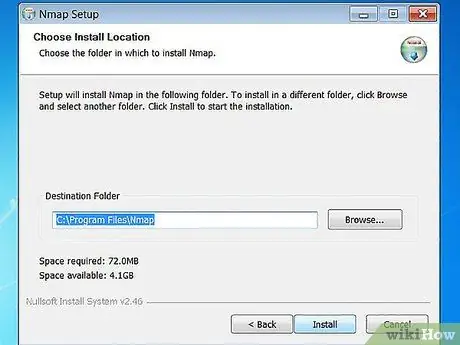

Шаг 2. Установите Nmap

После загрузки запустите установочный файл Nmap. Вам будет предложено выбрать компоненты программы, которые вы хотите установить. Чтобы максимизировать производительность Nmap, мы рекомендуем вам отметить все опции. Nmap не будет устанавливать рекламное или шпионское ПО.

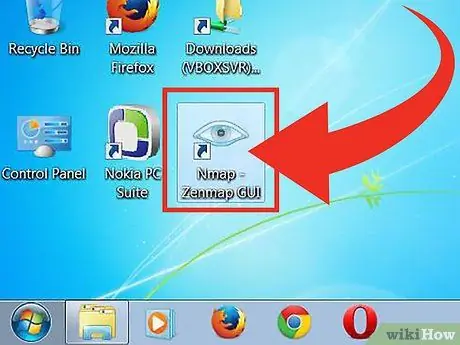

Шаг 3. Запустите программу «Nmap - Zenmap GUI»

Если вы используете параметр по умолчанию при установке Nmap, вы увидите значок Nmap на рабочем столе. В противном случае ищите этот значок в меню «Пуск». Открытие Zenmap запустит программу.

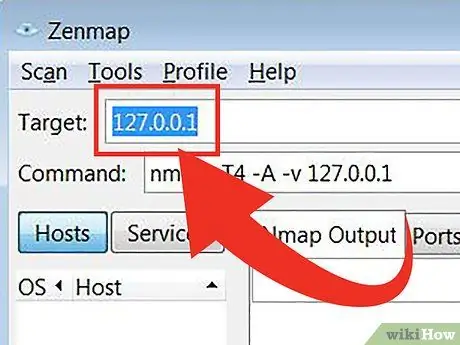

Шаг 4. Введите цель, которую вы хотите сканировать

Программа Zenmap упрощает процесс сканирования. Первым шагом к запуску сканирования является выбор цели. Вы можете ввести домен (example.com), IP-адрес (127.0.0.1), сеть (192.168.1.0/24) или комбинацию этих целей.

В зависимости от интенсивности и цели сканирования запуск сканирования Nmap может нарушить правила, установленные вашим интернет-провайдером, и вызвать у вас проблемы. Мы рекомендуем вам проверить местные законы и контракты с поставщиками интернет-услуг, прежде чем запускать сканирование Nmap для целей, происходящих за пределами вашей сети

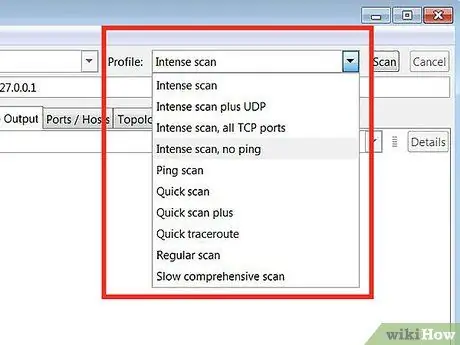

Шаг 5. Выберите Профиль

Профиль - это предустановка, содержащая набор модификаторов, определяющих цель сканирования. Эта функция позволяет быстро выбрать тип сканирования без необходимости вводить модификатор в командной строке. Выберите профиль, соответствующий вашим потребностям:

- Интенсивное сканирование - Тщательно выполненное сканирование. Этот профиль содержит определение операционной системы (операционной системы или ОС), определение версии, сканирование сценария (сценарий), трассировку и время активного сканирования. Этот вариант представляет собой сканирование, которое может создавать помехи системе и сети.

- Ping сканирование - Это сканирование используется для определения, вошла ли цель в сеть (онлайн). Эта опция не будет сканировать никакие порты.

- Быстрое сканирование - Это сканирование выполняется быстрее, чем обычное сканирование, потому что этот параметр имеет агрессивное время сканирования и сканирует только выбранные порты.

- Регулярное сканирование - Этот вариант представляет собой стандартное сканирование Nmap без каких-либо модификаторов. Это сканирование вернет адресату эхо-запросы и открытые порты.

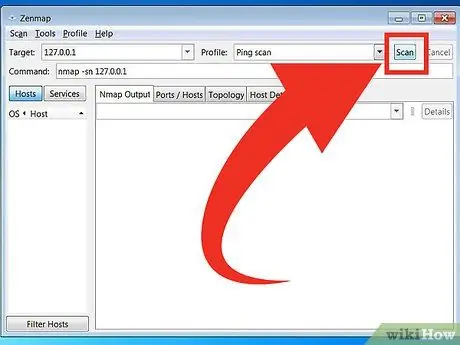

Шаг 6. Нажмите Сканировать, чтобы начать сканирование

Результаты сканирования будут отображаться в реальном времени на вкладке Nmap Output. Продолжительность сканирования зависит от выбранного профиля сканирования, расстояния между вашим компьютером и целью и конфигурации целевой сети.

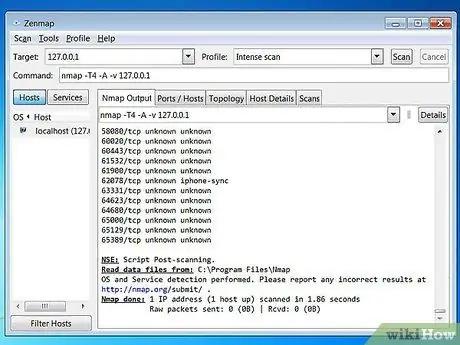

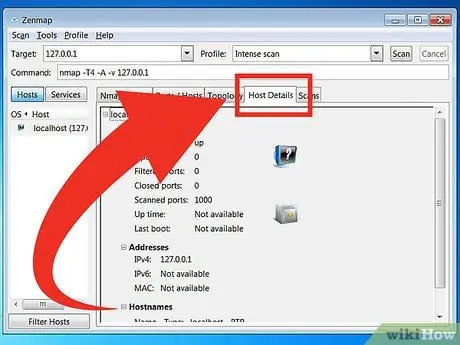

Шаг 7. Просмотрите результаты сканирования

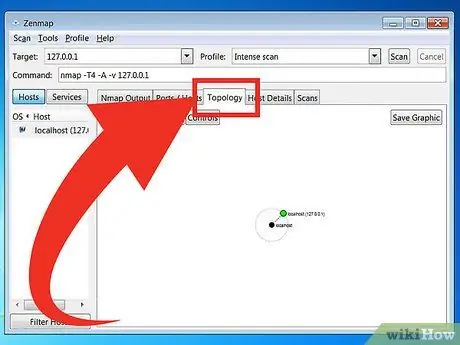

Топология - На этой вкладке отображается трассировка для выполненного вами сканирования. Вы можете увидеть, через сколько переходов (часть пути между источником и местом назначения данных) проходят данные, чтобы достичь цели.

Детали хоста - На этой вкладке отображается сводка данных, полученных в результате сканирования цели, таких как количество портов, IP-адрес, имя хоста (имя хоста), операционная система и другие.

Сканы - На этой вкладке хранятся все команды (команды), которые были активированы в предыдущем сканировании. Вкладки позволяют быстро повторно сканировать цели с определенным набором параметров.

Метод 2 из 2: Использование командной строки

Шаг 1. Установите Nmap

Перед использованием Nmap вы должны сначала установить его, чтобы вы могли запускать его из командной строки операционной системы. Программа Nmap имеет небольшой размер и может быть получена бесплатно у разработчиков Nmap. Следуйте приведенным ниже инструкциям, чтобы установить Nmap в вашей операционной системе:

-

Linux - Загрузите и установите Nmap из вашего репозитория. Nmap доступен в большинстве основных репозиториев Linux. Введите следующую команду в зависимости от вашего дистрибутива Linux:

Запустите простое сканирование Nmap. Шаг 8 Bullet1 - Для Red Hat, Fedora и SUSE

- (64-битный)

- Для Debian и Ubuntu

rpm -vhU

(32-бит) ИЛИ

rpm -vhU

sudo apt-get install nmap

Для Windows - Установите установочный файл Nmap. Этот файл можно бесплатно получить на сайте разработчика Nmap. Рекомендуется загружать установочный файл Nmap напрямую с веб-сайта разработчика, чтобы избежать вирусов или поддельных файлов. Использование установочного файла Nmap позволяет быстро установить инструмент командной строки Nmap без необходимости извлекать файлы в соответствующую папку.

Если вам не нужен графический интерфейс Zenmap, вы можете снять флажок с процесса установки Nmap

Для Mac OS X - Загрузите файл образа диска (компьютерный файл, содержащий содержимое и структуру тома диска) Nmap. Этот файл можно бесплатно получить на сайте разработчика Nmap. Рекомендуется загружать установочный файл Nmap напрямую с веб-сайта разработчика, чтобы избежать вирусов или поддельных файлов. Используйте установочные файлы, содержащиеся в файле образа диска, для установки Nmap на компьютер. Nmap требует OS X версии 10, 6 или новее.

Шаг 2. Откройте командную строку

Команда Nmap запускается из командной строки, и результаты сканирования отображаются под командой. Вы можете использовать переменные для изменения сканирования. Вы можете запустить сканирование из любой папки в командной строке.

-

Для Linux - Откройте терминал, если вы используете графический интерфейс для своего дистрибутива Linux. Расположение терминала зависит от типа дистрибутива Linux.

Запустите простое сканирование Nmap. Шаг 9. Bullet1 -

Для Windows - Вы можете открыть окно командной строки, нажав клавиши Windows + R и введя «cmd» в поле «Выполнить». Пользователи Windows 8 могут нажать клавишу Windows + X и выбрать в меню Командную строку. Вы можете запустить сканирование Nmap из любой папки.

Запустите простое сканирование Nmap. Шаг 9 Bullet2 -

Для Mac OS X - Откройте приложение Терминал, которое находится в подкаталоге Utility папки Applications.

Запустите простое сканирование Nmap. Шаг 9 Bullet3

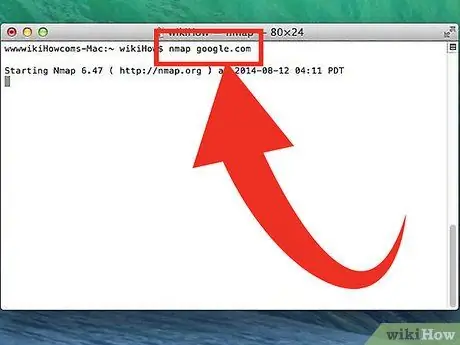

Шаг 3. Запустите сканирование целевого порта

Чтобы запустить базовое сканирование, введите

nmap

. Это будет пинговать цель и сканировать порт. Это сканирование легко обнаружить. Результат сканирования отобразится на экране. Возможно, вам придется переместить окно вверх, чтобы увидеть все сканированное изображение.

В зависимости от интенсивности и цели сканирования запуск сканирования Nmap может нарушить правила, установленные вашим интернет-провайдером, и вызвать у вас проблемы. Мы рекомендуем вам ознакомиться с местными правилами и контрактом с интернет-провайдером, которого вы используете, прежде чем запускать сканирование Nmap для целей, происходящих за пределами вашей сети

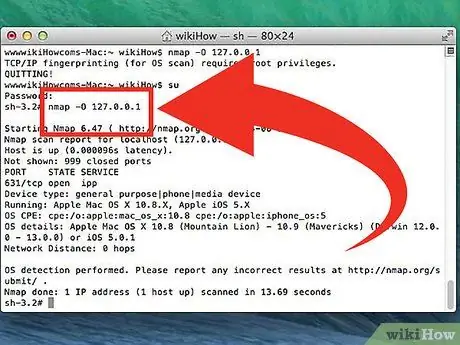

Шаг 4. Запустите модифицированное сканирование

Вы можете использовать командные переменные для изменения параметров сканирования, чтобы в результатах поиска было больше или меньше информации. Изменение переменной сканирования изменит уровень помех, создаваемых сканированием. Вы можете добавить несколько переменных, поставив пробел между каждой переменной. Переменная ставится перед целью:

nmap

- - SS - Это сканирование SYN, выполняемое без вывода сообщений. Это сканирование труднее обнаружить, чем стандартное сканирование. Однако сканирование займет больше времени. Многие современные межсетевые экраны могут обнаруживать сканирование «-sS».

- - sn - Это проверка связи. Это сканирование отключит сканирование портов и будет проверять только те хосты, которые вошли в сеть.

- - O - Это сканирование операционной системы. Это сканирование попытается определить целевую операционную систему.

- - А - Эта переменная активирует несколько часто используемых сканирований: определение ОС, определение версии, сканирование скриптов и трассировку.

- - F - Это сканирование активирует быстрый режим и уменьшает количество просканированных портов.

- - v - Это сканирование покажет больше информации в результатах поиска, чтобы вам было легче их понять.

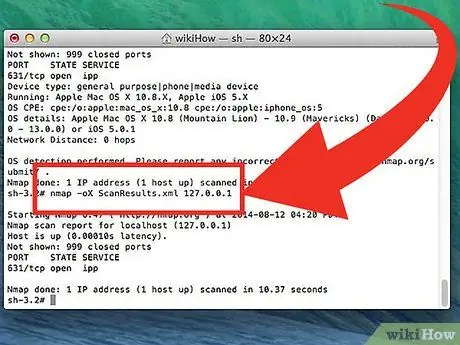

Шаг 5. Преобразуйте результаты сканирования в файл XML

Вы можете преобразовать результаты сканирования в XML-файл, чтобы их можно было легко просматривать в любом браузере. Для этого необходимо использовать переменную - oX а также укажите имя файла XML. Ниже приведен пример команды, используемой для преобразования результатов сканирования в файл XML:

nmap -oX Search Result.xml

XML-файл будет сохранен в папке, в которой вы сохранили рабочий файл

подсказки

- Если цель не отвечает, попробуйте добавить к сканированию «-P0». Это заставит Nmap начать сканирование, даже если программа считает, что выбранная цель не может быть найдена. Этот метод полезен для компьютеров, заблокированных брандмауэром.

- Вы хотите знать, как проходит сканирование? Во время сканирования нажмите пробел или любую клавишу, чтобы просмотреть прогресс сканирования Nmap.

- Если сканирование занимает очень много времени (двадцать минут или больше), попробуйте добавить «-F» к сканированию Nmap, чтобы Nmap сканировал только часто используемые порты.

Предупреждение

- Если вы часто выполняете сканирование с помощью Nmap, будьте готовы ответить на вопросы вашего интернет-провайдера. Некоторые интернет-провайдеры регулярно проверяют трафик Nmap, и Nmap - простой инструмент для обнаружения. Nmap - это инструмент, который известен многим и обычно используется хакерами. Таким образом, ваш интернет-провайдер может заподозрить вас, и вы должны подробно объяснить, почему вы используете Nmap.

- Убедитесь, что у вас есть разрешение на сканирование цели! Сканирование www.whitehouse.gov может доставить вам неприятности. Попробуйте просканировать scanme.nmap.org, если хотите попробовать приложение Nmap. Этот веб-сайт управляется и поддерживается разработчиками Nmap. Таким образом, вы можете сканировать его, не беспокоясь о неприятностях.