- Автор Jason Gerald [email protected].

- Public 2024-01-15 08:22.

- Последнее изменение 2025-01-23 12:44.

Шпионское ПО - это тип вредоносного программного обеспечения, которое вносит изменения в ваше устройство без вашего ведома, например рекламирует продукты, собирает личную информацию или изменяет настройки устройства. Если вы заметили снижение производительности устройства или сети, заметили изменения в своем браузере или другую необычную активность, возможно, ваш компьютер был заражен шпионским ПО.

Шаг

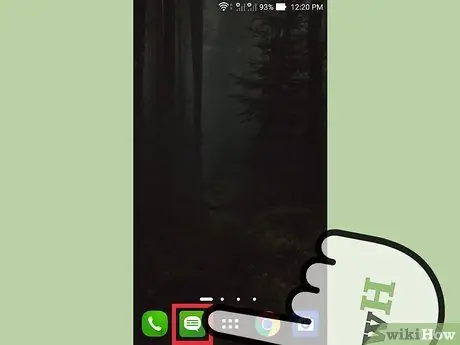

Метод 1 из 4: обнаружение и удаление шпионского ПО на Android

Шаг 1. Определите подозрительную активность на устройстве

Если вы чувствуете, что скорость сети часто низкая, или вы получаете подозрительные сообщения или сообщения от посторонних, ваш телефон может быть заражен шпионским ПО.

Если вы получаете неприемлемое сообщение или просите вас ответить на сообщение с определенным кодом, это означает, что ваш телефон заражен шпионским ПО

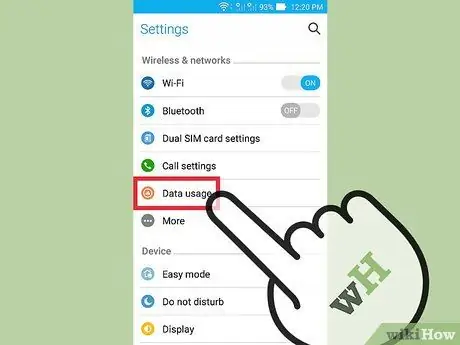

Шаг 2. Проверьте использование данных

Откройте приложение «Настройки» и нажмите «Использование данных». Вы можете переместить экран вниз, чтобы увидеть объем данных, используемых каждым приложением. Высокое использование данных указывает на то, что ваш телефон может быть заражен шпионским ПО.

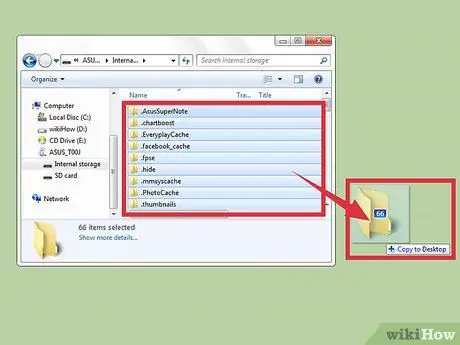

Шаг 3. Сделайте резервную копию ваших данных

Подключите телефон к компьютеру с помощью кабеля USB (универсальная последовательная шина). После этого скопируйте и вставьте данные своего телефона на свой компьютер, например фотографии и контактную информацию, чтобы создать резервную копию.

При резервном копировании данных с телефона на компьютер ваш компьютер не будет подвергаться воздействию шпионского ПО, поскольку на вашем устройстве и компьютере установлены разные операционные системы

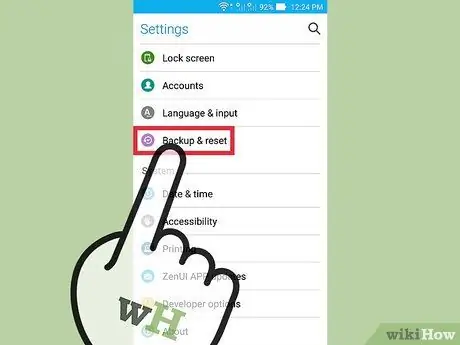

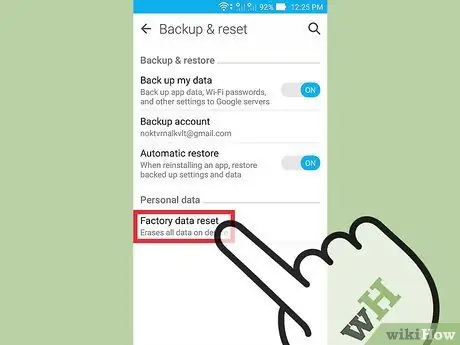

Шаг 4. Откройте приложение «Настройки» и нажмите на «Резервное копирование и сброс» (Резервное копирование и сброс)

Откроется меню с различными вариантами восстановления, такими как восстановление заводских настроек телефона.

Шаг 5. Нажмите «Сброс заводских данных» (Сброс заводских данных)

Он находится в нижней части меню «Резервное копирование и восстановление».

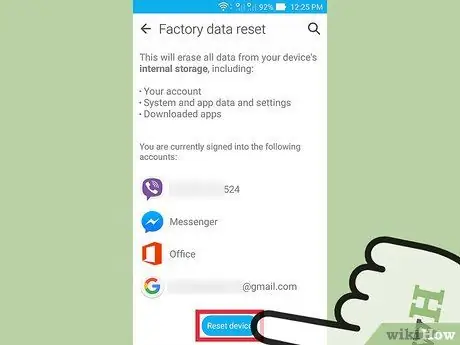

Шаг 6. Нажмите на «Сбросить телефон» (Reset Phone)

Ваш телефон автоматически выключится и включится (перезапустится) и удалит все приложения и данные, включая шпионское ПО, хранящиеся на телефоне. После этого телефон вернется к заводским настройкам.

Восстановление телефона до заводских настроек сотрет весь данные, хранящиеся в телефоне. Поэтому перед выполнением этого шага вам следует сначала создать резервную копию своих данных.

Метод 2 из 4: Использование HijackThis для компьютеров под управлением Windows

Шаг 1. Загрузите и установите HijackThis

HijackThis - это диагностический инструмент для Windows, который используется для обнаружения шпионского ПО. Дважды щелкните файл установщика HijackThis, чтобы установить его. После установки запустите это программное обеспечение.

Другие бесплатные программы, такие как Adaware и MalwareBytes, также имеют такую же функциональность

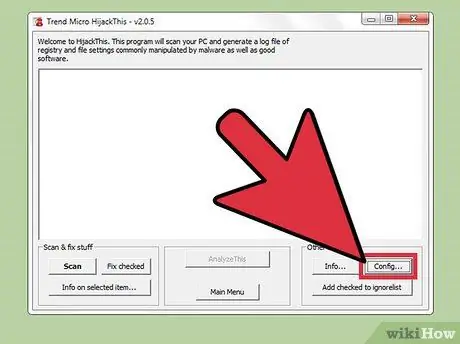

Шаг 2. Нажмите кнопку «Конфигурация…»

Он находится в нижней правой части окна под заголовком «Другое». При нажатии на кнопку откроется окно со списком параметров программы.

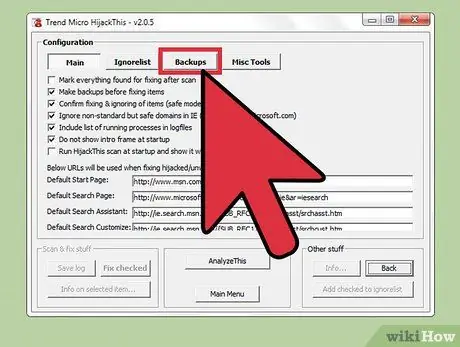

- В этом окне вы можете включить или отключить важные параметры, такие как резервное копирование файлов. При попытке удалить файлы или программное обеспечение рекомендуется сделать привычкой резервное копирование данных. Если вы сделаете ошибку, потерянные данные можно будет восстановить. Резервные копии данных занимают очень мало свободного места на жестком диске. Однако данные можно удалить в любой момент, удалив их из папки, в которой хранятся данные резервной копии.

- Обратите внимание, что параметр «Создавать резервные копии перед исправлением элементов» включен по умолчанию.

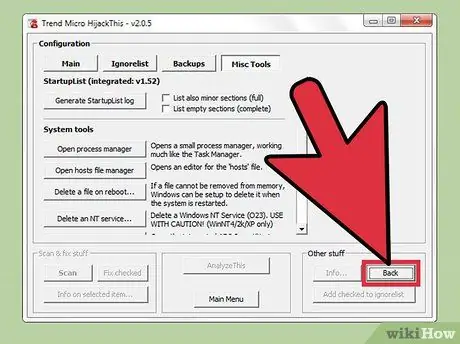

Шаг 3. Нажмите кнопку «Назад», чтобы вернуться в главное меню

Эта кнопка заменит кнопку «Конфигурация…», когда откроется окно конфигурации.

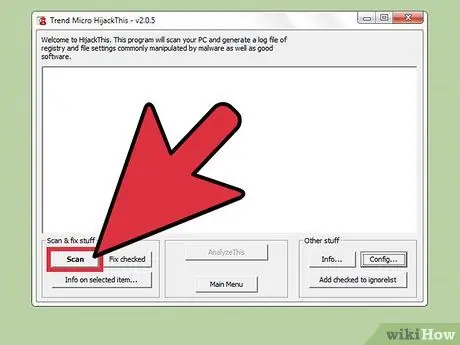

Шаг 4. Нажмите кнопку «Сканировать»

Эта кнопка находится в нижней левой части окна и генерирует список файлов, которые потенциально могут быть открыты для шпионского ПО. Важно отметить, что HijackThis выполняет краткое сканирование предполагаемого местоположения на наличие вредоносного программного обеспечения. Не все результаты сканирования являются вредоносным ПО.

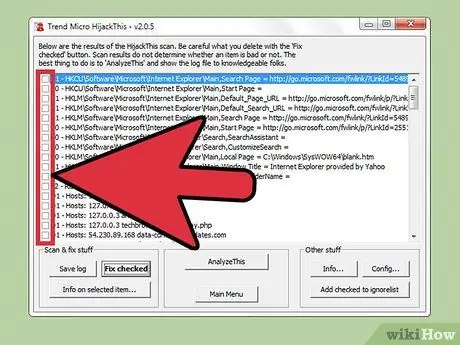

Шаг 5. Установите флажок рядом с подозрительным файлом и нажмите «Информация о выбранном элементе…». В отдельном окне отобразится информация о файле и причина, по которой HijackThis классифицирует его как подозрительный. Закройте окно, когда закончите проверку результатов сканирования.

Отображаемая информация обычно включает в себя расположение файла, функцию файла и шаги, которые необходимо предпринять для его исправления

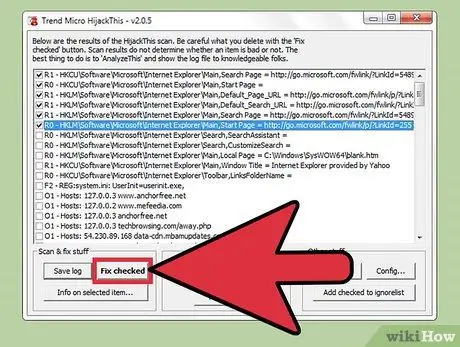

Шаг 6. Нажмите кнопку «Исправить проверено»

Он находится в нижней левой части окна. После нажатия кнопки HijackThis восстановит или удалит выбранный файл, в зависимости от диагноза.

- Вы можете восстановить сразу несколько файлов, установив флажок рядом с ними.

- Перед внесением каких-либо изменений HijackThis по умолчанию создаст резервную копию данных. Таким образом, вы можете отменить изменения, если допустили ошибку.

Шаг 7. Восстановите файлы из резервной копии

Если вы хотите отменить изменения, сделанные HijackThis, нажмите кнопку «Конфигурация» в правом нижнем углу окна и нажмите кнопку «Резервное копирование». Выберите файл резервной копии (отмеченный датой и меткой времени, когда файл был скопирован) из списка и нажмите кнопку «Восстановить».

Доступ к данным резервных копий по-прежнему можно получить в различных сеансах использования HijackThis. Вы можете закрыть HijackThis и восстановить файлы из резервной копии, когда захотите

Метод 3 из 4: Использование Netstat для компьютеров под управлением Windows

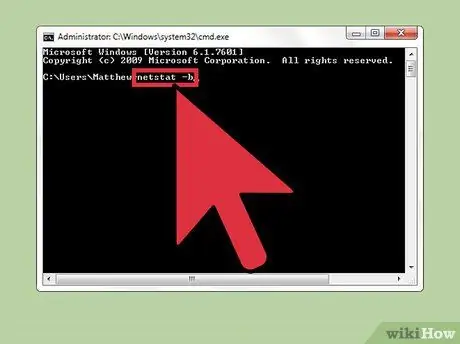

Шаг 1. Откройте окно командной строки

Netstat - это встроенный в Windows инструмент, который помогает обнаруживать шпионское ПО или другие вредоносные файлы. Нажмите Win + R, чтобы запустить программу вручную, и введите «cmd» в поле поиска. Командная строка позволяет взаимодействовать с операционной системой с помощью текстовых команд.

Этот шаг можно использовать, если вы не хотите использовать стороннее программное обеспечение или хотите вручную удалить вредоносное программное обеспечение

Шаг 2. Введите текст «netstat -b» и нажмите клавишу Enter

Это отобразит список программ, которые используют сеть или порты мониторинга (порты прослушивания или процессы, подключенные к Интернету).

В команде «netstat -b» буква «b» означает «двоичные файлы». Эта команда отображает «двоичные файлы» (исполняемые программы или программу, которая выполняется в данный момент) и их соединения

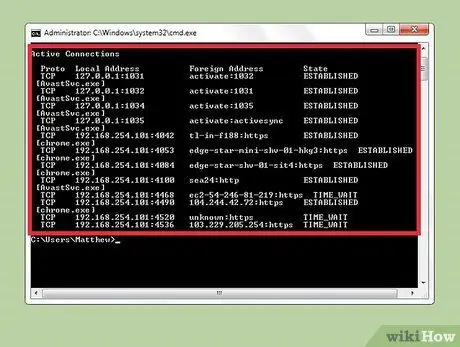

Шаг 3. Выявление подозрительных процессов

Ищите неизвестное имя процесса или использование порта. Если вам неизвестны функции неизвестного процесса или порта, поищите информацию в Интернете. Вы встретите людей, которые столкнулись с этим процессом, и они помогут вам определить, опасен ли этот процесс или нет. Если процесс вреден для вашего компьютера, вы должны немедленно удалить файл, на котором он запущен.

Если вы не уверены, является ли процесс вредоносным после поиска информации в Интернете, вам не следует удалять или перемещать его. Изменение или удаление неправильных файлов может привести к сбою другого программного обеспечения

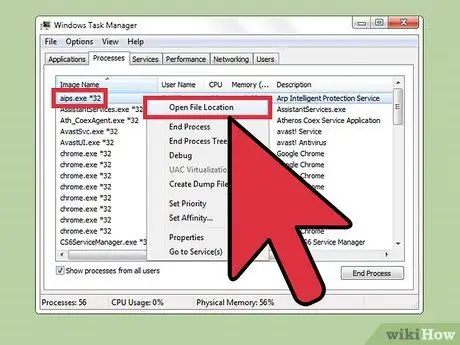

Шаг 4. Нажмите клавишу Ctrl. + Alt + Удалить одновременно.

Это откроет диспетчер задач, который показывает все процессы, запущенные на компьютере. Переместите окно вниз, чтобы найти подозрительное имя процесса, которое вы нашли в командной строке.

Шаг 5. Щелкните правой кнопкой мыши имя процесса и выберите «Показать в папке»

Это откроет папку, в которой находится подозрительный файл.

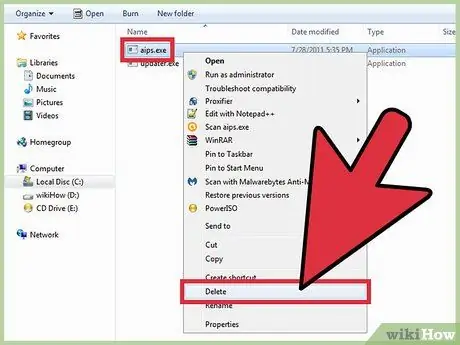

Шаг 6. Щелкните файл правой кнопкой мыши и выберите «Удалить»

Это переместит вредоносные файлы в корзину. Процесс не может быть запущен из этого места.

- Если вы получили предупреждение о том, что файл не может быть удален, потому что он используется, повторно откройте диспетчер задач, выберите процесс и нажмите кнопку «Завершить задачу». Это отключит процесс. После этого вы можете переместить файл в корзину.

- Если вы удалили не тот файл, вы можете дважды щелкнуть корзину, чтобы открыть ее. После этого щелкните и перетащите файл в другую папку.

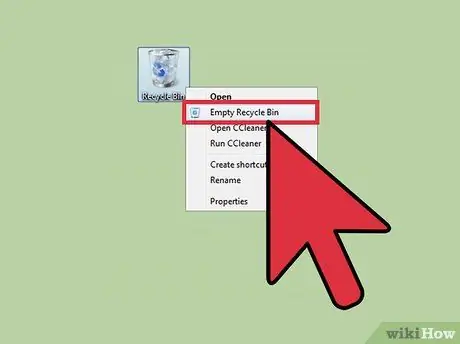

Шаг 7. Щелкните правой кнопкой мыши корзину и выберите «Очистить корзину»

Это приведет к безвозвратному удалению файла.

Метод 4 из 4: использование терминала для Mac

Шаг 1. Откройте Терминал

Используя Терминал, вы можете запустить диагностический инструмент, который может обнаружить шпионское ПО на вашем компьютере. Перейдите в «Приложения»> «Утилиты» и дважды щелкните «Терминал», чтобы запустить его. Эта программа позволяет Аде взаимодействовать с операционной системой с помощью текстовых команд.

Чтобы найти эту программу, вы также можете выполнить поиск «Терминал» в Launchpad

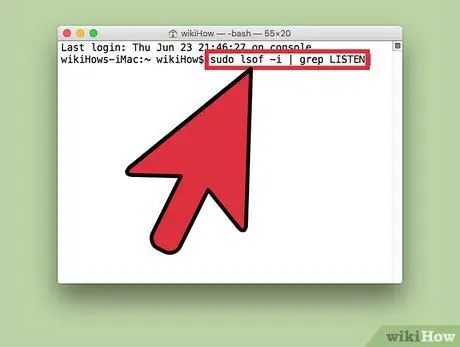

Шаг 2. Введите текст «sudo lsof -i | grep LISTEN”и нажмите клавишу возврата

Это заставит компьютер отобразить список процессов и их сетевую информацию.

- Команда «sudo» позволяет пользователю root (пользователю, имеющему право открывать и изменять файлы в системной области) выполнять команды. Используя эту команду, вы можете просматривать системные файлы.

- Команда «lsof» - это сокращение от «список открытых файлов». Эта команда позволяет вам видеть процессы, запущенные на компьютере.

- Команда «-i» требует, чтобы Терминал отображал список файлов, использующих сеть. Шпионское ПО будет пытаться использовать сеть для связи с посторонними устройствами или компьютерами за пределами вашей сети.

- Grep LISTEN используется для указания операционной системе фильтровать файлы, которые отслеживают или используют порты. Шпионское ПО обычно использует или контролирует работу портов.

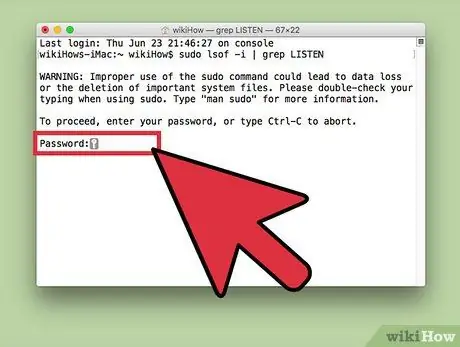

Шаг 3. Введите пароль администратора компьютера и нажмите клавишу возврата

Даже если он не отображается в Терминале, пароль все равно будет вводиться для доступа к учетной записи администратора. Важно включить команду sudo.

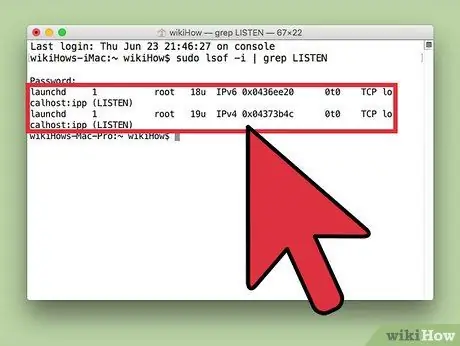

Шаг 4. Выявление подозрительных процессов

Ищите неизвестное имя процесса или использование порта. Если вам неизвестны функции неизвестного процесса или порта, поищите информацию в Интернете. Вы встретите людей, которые сталкивались с этим процессом, и они помогут вам определить, опасен ли этот процесс или нет. Если процесс вреден для вашего компьютера, вы должны немедленно удалить файл, на котором он запущен.

Если вы не уверены, является ли процесс вредоносным после поиска информации в Интернете, вам не следует удалять или перемещать его. Изменение или удаление неправильных файлов может привести к сбою другого программного обеспечения

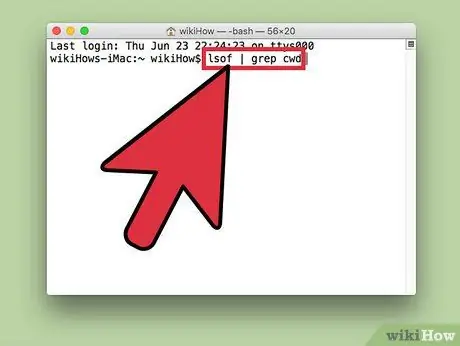

Шаг 5. Введите «lsof | grep cwd »и нажмите клавишу возврата

Это отобразит папку, в которой хранится процесс на компьютере. Найдите вредоносный процесс в списке и скопируйте его местоположение.

- «Cwd» обозначает текущий рабочий каталог (папку, в которой выполняется процесс).

- Чтобы упростить поиск процессов в списке, вы можете запустить эту команду в новом окне Терминала, нажав Cmd + N при использовании Терминала.

Шаг 6. Введите «sudo rm -rf [расположение файла]» и нажмите клавишу возврата

Вставьте местоположение процесса, которое вы ранее скопировали, в квадратные скобки (набранные без скобок). Эта команда удалит файлы в этом месте.

- «Rm» - это сокращение от «remove» (удалить).

- Убедитесь, что вы действительно хотите удалить файл, потому что вы не можете восстановить файл после его удаления. Мы рекомендуем вам использовать программу Time Machine для резервного копирования ваших данных перед выполнением этого шага. Перейдите в «Apple»> «Системные настройки»> «Time Machine» и выберите «Резервное копирование».

подсказки

- Если у вас возникли проблемы с пониманием результатов сканирования HijackThis, нажмите кнопку «Сохранить журнал», чтобы сохранить результаты сканирования в виде текстового файла. После этого загрузите этот файл на форум HijackThis для получения помощи.

- Порты 80 и 443 - это порты, обычно используемые для работы в Интернете. Хотя они могут использоваться шпионским ПО, эти два порта часто используются другими приложениями. Таким образом, более вероятно, что шпионское ПО не будет использовать этот порт.

- После обнаружения и удаления шпионского ПО мы рекомендуем вам изменить пароли всех учетных записей, к которым вы обычно получаете доступ на своем компьютере, например учетных записей социальных сетей и банковских счетов. Всегда лучше быть осторожным, чем сожалеть.

- Некоторые мобильные приложения, рекламируемые как средства удаления шпионского ПО для Android, могут быть ненадежными или даже могут украсть и повредить ваши данные. Восстановление вашего мобильного устройства до заводских настроек - лучший способ убедиться, что на вашем мобильном устройстве нет шпионского ПО.

- Вы также можете выполнить сброс iPhone до заводских настроек, чтобы удалить шпионское ПО. Однако iPhone обычно невосприимчив к шпионскому ПО, если только вы не взломали iPhone.

Предупреждение

- Будьте осторожны при удалении неизвестных файлов. Удаление файлов, хранящихся в папке «Система» в Windows, может повредить операционную систему и потребовать переустановки Windows.

- Также рекомендуется соблюдать осторожность при удалении файлов с помощью Терминала на Mac. Если вы подозреваете наличие определенных процессов, вам следует сначала поискать информацию об этих процессах в Интернете.