- Автор Jason Gerald [email protected].

- Public 2024-01-18 20:19.

- Последнее изменение 2025-06-01 06:07.

Вы компьютерный эксперт? Или вы хотите прослыть опытным хакером? Чтобы взломать (взломать) компьютер, вы должны изучить компьютерные системы, сетевую безопасность и коды. Таким образом, люди будут впечатлены, когда увидят кого-то, кто, кажется, взламывает. Вам не нужно делать ничего незаконного, чтобы люди думали, что вы взламываете. Использование базовой команды терминала или создание файла «.bat» для запуска многосимвольного браузера. Браузер в стиле Matrix может застать людей врасплох.

Шаг

Метод 1 из 3. Использование командной строки

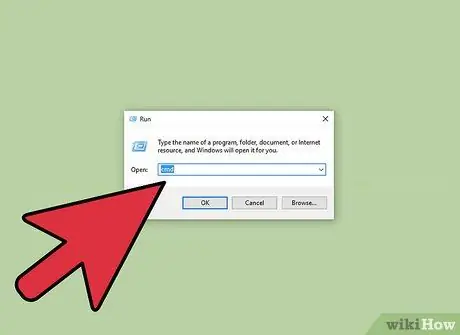

Шаг 1. Откройте на компьютере программу «Выполнить»

Вы можете открыть эту программу, щелкнув меню «Пуск» и выполнив поиск программы «Выполнить» в поле поиска в меню. Кроме того, вы также можете найти программу «Выполнить» в проводнике Windows. Обычно эта программа находится в следующем месте: «C: / Users [Ваше имя пользователя] AppData / Roaming / Microsoft / Windows / Start Menu / Programs / System Tools».

Пользователи Windows могут использовать горячие клавиши или ярлыки, чтобы открыть программу «Выполнить», нажав эти две клавиши: Win + R

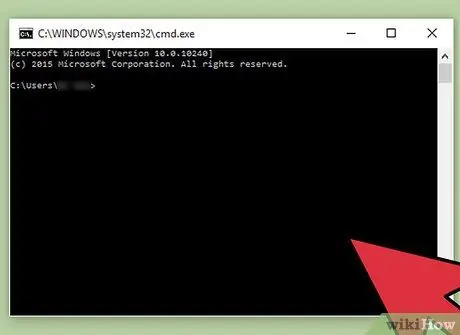

Шаг 2. Откройте окно «Командная строка»

Вы можете открыть это окно, набрав «Cmd» в поле поиска, доступном в окне «Выполнить». Откроется окно «Командная строка», также известное как «Командная строка». Это окно используется для управления компьютерной системой с помощью текста.

Пользователи Apple Вы можете использовать «В центре внимания» для поиска версии «Командная строка» для Mac с именем «Терминал». Введите «терминал» в поле поиска, доступное в разделе «В центре внимания».

Шаг 3. Используйте «Командную строку» или «Терминал», чтобы притвориться взломанным

Существует множество команд, которые можно использовать в «Командной строке» (для Windows) и «Терминале» (для Apple) для активации команд или получения информации. Следующие команды можно использовать, чтобы выглядеть как опытный хакер, не нарушая компьютерную систему и правила.

-

Для пользователей Windows введите команды ниже и нажмите клавишу Enter, чтобы активировать их. Чтобы сделать процесс взлома более сложным, введите и активируйте каждую команду быстро:

-

"колора"

Эта команда изменит цвет текста, содержащегося в окне «Командная строка», с белого на зеленый. Текст будет отображаться на черном фоне. Замените буквы перед словом «цвет» цифрами 0-9 или буквами A - F, чтобы изменить цвет букв командной строки

- реж

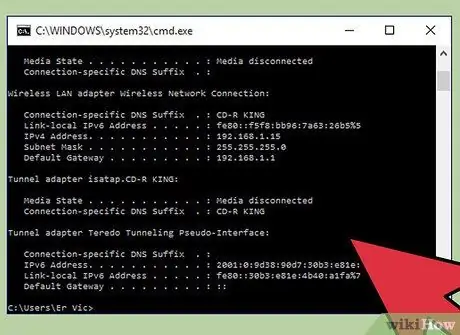

- ipconfig

- дерево

-

пинг google.com

Команда «ping google.com» используется для проверки, может ли устройство (устройство) взаимодействовать с другими устройствами в сети. Обычно люди не знают функции этой команды. Веб-сайт Google используется в качестве примера только в этой статье. Вы можете использовать любой веб-сайт, чтобы включить эту команду

-

-

Если у вас компьютер Apple, вы можете использовать следующие безопасные команды, чтобы заполнить экран интерфейсом, аналогичным интерфейсу, используемому профессиональными хакерами. Введите следующий текст в окно Терминала, чтобы отобразить эффект:

- Топ

- пс -fea

- ls -ltra

Шаг 4. Активируйте команду в командной строке или в окне терминала

Откройте несколько окон командной строки или терминала и активируйте различные команды. При этом будет казаться, что вы выполняете сразу несколько сложных и не связанных между собой процессов взлома.

Метод 2 из 3: создание файла.bat в Windows

Шаг 1. Откройте программу «Блокнот»

Чтобы создать файл «.bat», вы должны написать текст в программе редактирования текста и сохранить файл в формате «.bat», чтобы компьютер мог работать как исполняемая программа (исполняемая программа или программы, запускаемые компьютером для выполнения определенных инструкции или команды). Блокнот или другую программу для редактирования текста можно использовать для создания файла ".bat".

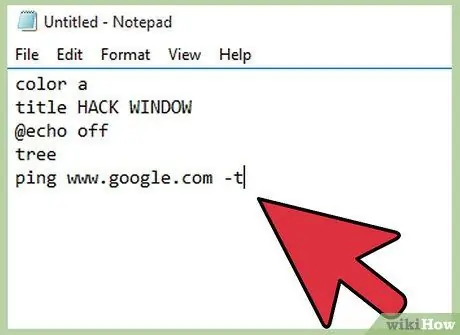

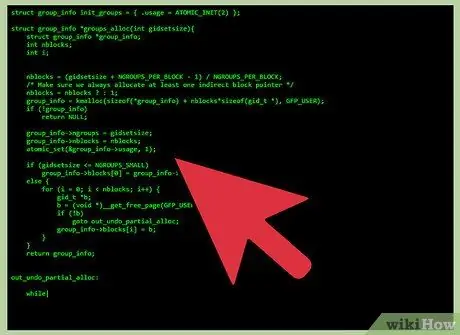

Шаг 2. Напишите команду для файла ".bat" в Блокноте

Приведенный ниже текст команды откроет окно под названием «Окно взлома» и изменит цвет шрифта на зеленый. Чтобы изменить заголовок окна, вы можете заменить текст, который написан после «заголовка», на нужный заголовок в Блокноте. Текст «@echo off» скроет командную строку, а текст «tree» покажет дерево каталогов. Это сделает процесс взлома более реалистичным. Последняя строка текста предназначена для связи с серверами Google. Хотя это судебный процесс и обычно осуществляется пользователями компьютеров, обычные люди сочтут это процессом взлома. Напишите следующий текст в пустой файл Блокнота:

-

цвет а

title HACK WINDOW

@ эхо выключено

дерево

пинг www.google.com -t

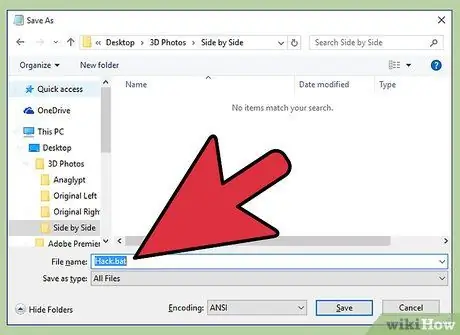

Шаг 3. Сохраните файл в формате «.bat»

При сохранении файла необходимо выбрать опцию «Сохранить как», чтобы открыть окно сохранения файла. После этого вы можете назвать файл и закончить имя расширением «.bat» в текстовом поле. Это изменит расширение файла с текстового файла на пакетный файл. Пакетные файлы содержат различные команды, которые могут выполняться операционной системой компьютера.

- Этот шаг может не работать в Windows Vista.

- Вы можете получить сообщение о том, что при сохранении файла в формате «.bat» форматирование текста будет пропущено. Нажмите «Да», чтобы создать файл «.bat».

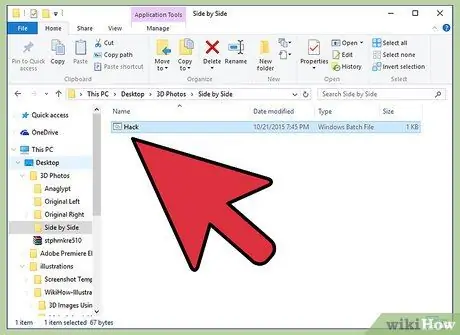

Шаг 4. Запускаем ".bat" файл

Дважды щелкните файл «.bat», хранящийся в каталоге. После этого на экране появится окно с интерфейсом, имитирующим процесс взлома.

Метод 3 из 3. Использование веб-сайта

Шаг 1. Откройте браузер (браузер)

Некоторые веб-сайты предоставляют функции, позволяющие посетителям создавать изображения, текст и интерфейсы, имитирующие сложные команды, выполняемые компьютерами. Эти функции используются для создания фильмов или видеоэффектов. Вы также можете использовать этот сайт, чтобы притвориться взломщиком.

Шаг 2. Зайдите на hackertyper.net

Этот веб-сайт генерирует текст, имитирующий структуру команд, выполняемых хакерами. Этот текст создается с такой высокой скоростью, что может застать людей врасплох. Однако этот быстрый процесс создания текста может вызвать у людей подозрение.

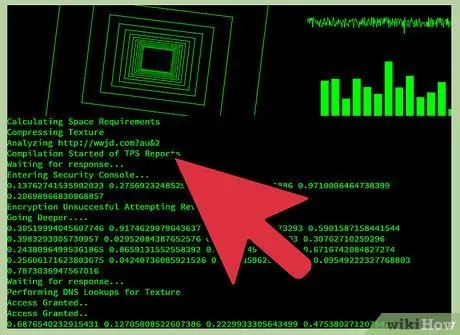

Шаг 3. Откройте отдельное окно браузера и посетите guihacker.com

После открытия этого веб-сайта оставьте окно браузера открытым. В этом окне будут отображаться изображения, похожие на стереотипные интерфейсы, используемые хакерами: ряды чисел, быстро меняющиеся интерфейсы и колеблющиеся синусоидальные волны. Когда этот веб-сайт открывается и появляется на экране, вы можете сказать:

- «Я собираю данные с сервера друга, чтобы найти здесь ошибки в коде. Программу нужно запустить в течение нескольких часов, чтобы убедиться, что все ошибки обнаружены».

- «Я открываю программу анализа на мониторе, чтобы я мог непосредственно видеть температуру процессора при разгоне».

Шаг 4. Выберите и используйте различные темы моделирования взлома, доступные на geektyper.com

Этот веб-сайт предоставляет, вероятно, наиболее реалистичную симуляцию взлома. После открытия домашней страницы сайта выберите желаемую тему. После этого введите текстовое поле, чтобы создать текст, похожий на текст, созданный хакером. Кроме того, вы можете щелкнуть каталог, чтобы показать фальшивый процесс взлома, который выглядит сложным.

Вы можете отобразить небольшие окна, содержащие интерфейс и изображение взлома, щелкнув каталог, который появляется на экране при выборе темы. Кроме того, вы можете нажимать клавиши клавиатуры для создания текста, имитирующего структуру команд, созданных хакерами

Шаг 5. Откройте эти веб-сайты в нескольких отдельных окнах браузера

Каждый веб-сайт имеет разные темы и структуру текста для взлома. Вы можете быстро переключать окна браузера, удерживая клавишу alt="Image" и нажимая клавишу Tab, чтобы поочередно отображать открытые окна браузера на экране. Введите текст в каждое окно браузера, прежде чем нажимать клавиши Alt + Tab, чтобы открыть на экране другой браузер. Это сделано для того, чтобы вы выглядели опытным хакером. Если вкладки веб-сайта открыты в том же окне браузера, нажмите Ctrl + Tab.

Попробуйте разработать макет для каждого окна браузера или открыть несколько окон браузера на экране, чтобы выглядеть как опытный хакер

подсказки

- Если вы знаете команды, используемые для создания командных файлов, вы можете использовать их для создания более сложных имитаций взлома.

- Вы можете выполнить действия, перечисленные в этой статье, чтобы произвести впечатление на своих друзей.

Предупреждение

- Люди, разбирающиеся в информатике и языках программирования, могут быстро догадаться, что вы просто притворяетесь хакером. Поэтому тщательно выбирайте аудиторию «взлома».

- Наблюдая за вашими действиями, некоторые взрослые могут подумать, что вы действительно взламываете. Поэтому внимательно следуйте этим шагам, чтобы не попасть в неприятности.

- Будьте осторожны при использовании командной строки. В противном случае вы можете случайно запустить команды, которые могут повредить важные системные файлы компьютера. Если этот файл поврежден, данные, хранящиеся на компьютере, не могут быть доступны снова или даже потеряны.